Date de la dernière modification de l’article :

OPNsense, un fork de pfSense, offre une solution VPN intégrée avec WireGuard, un protocole moderne et performant. Contrairement à pfSense, OPNsense dispose d’un package officiel pour WireGuard, simplifiant ainsi la configuration d’un VPN site-à-site. Cet article explore les étapes d’installation et de configuration de WireGuard sur OPNsense, en mettant en avant la simplicité et l’efficacité de cette solution.

Section 1: Configuration de Wireguard côté serveur :

A. Création de notre première instance sur Wireguard :

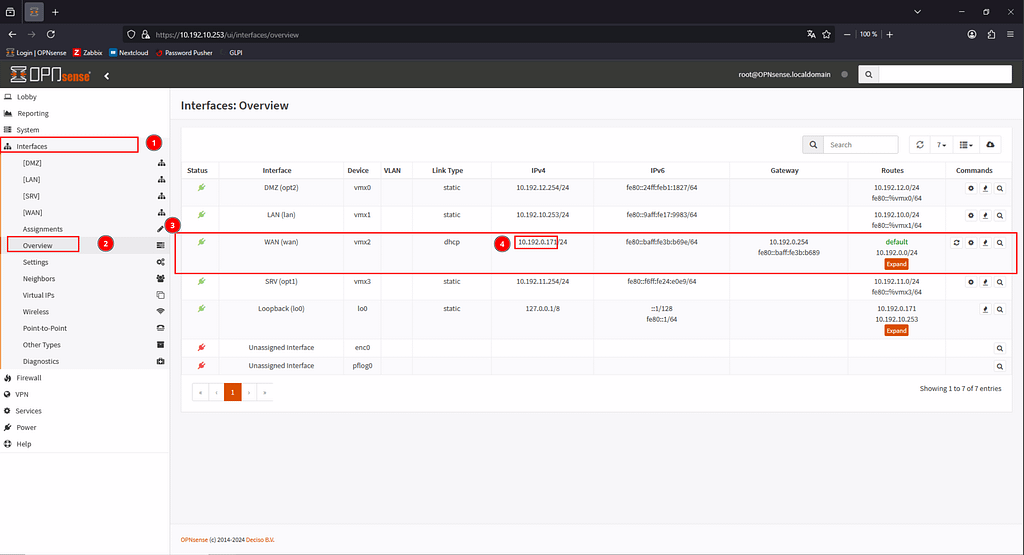

Pour configurer le VPN WireGuard, connectez-vous à l’interface Web d’OPNsense. Accédez à la vue d’ensemble des interfaces en cliquant sur le paramètre « Interfaces », puis le sous-paramètre « Overview » et copiez l’adresse IP unique de votre interface WAN dans un bloc-notes.

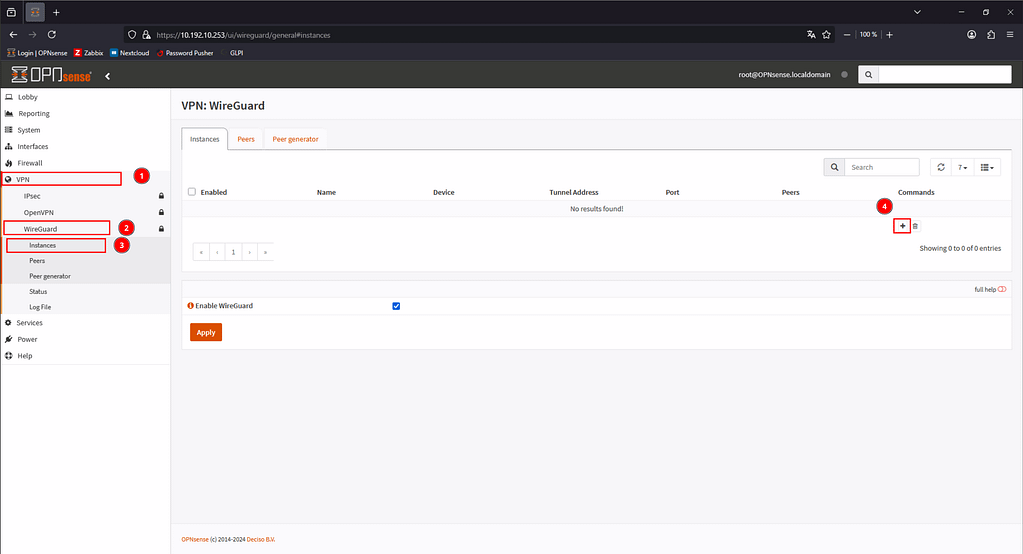

Pour créer une instance WireGuard, accédez au paramètre principal « VPN » sur votre menu déroulant à gauche et sélectionnez « WireGuard » comme sous-paramètre et ensuite séléctionnez « Instances ». Cliquez sur le bouton « + ».

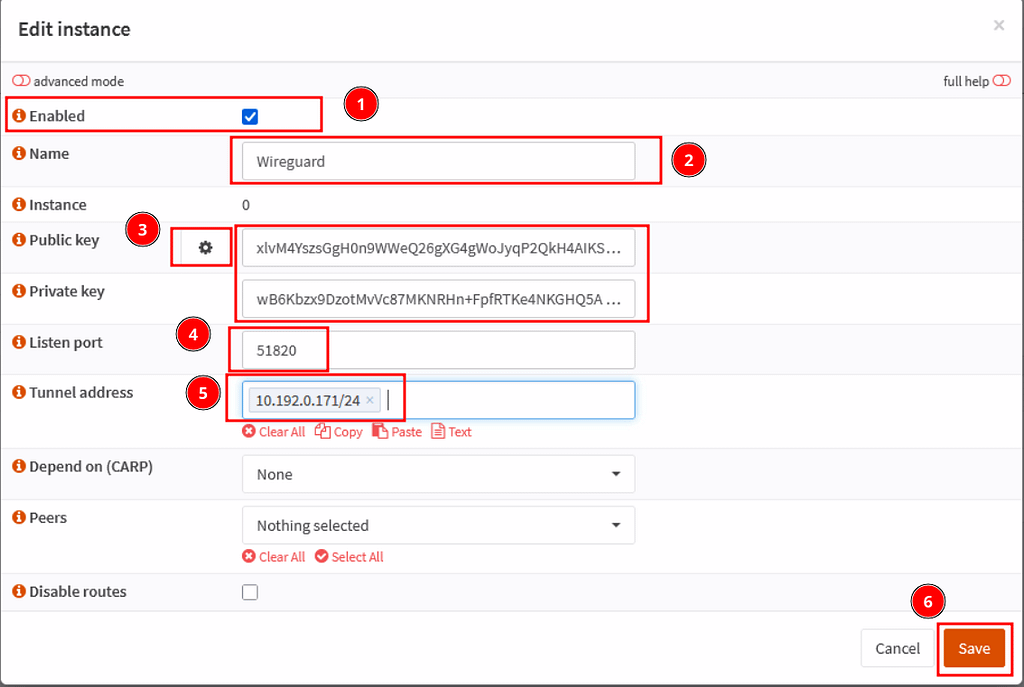

Gardez le nom « WireGuard » pour le test ou mettez le nom que vous souhaitez pour votre instance. Cliquez sur l’icône de roue crantée pour générer une paire de clés publique & privée, définissez le port d’écoute sur 51820 et pour la « Tunnel adress » vous devez choisir une adresse IP qui doit être une adresse IP privée unique qui ne chevauche pas les réseaux locaux existants sur les deux sites (côté serveur & côté client), définissez le sous-réseau en fonction de la quantité d’appareils clients que vous souhaitez permettre de se connecter au VPN via une seule instance (Ex: masque en /28 pour 13 appareils) ou configurez 1 instance individuellement pour chaque appareil pour lequel vous souhaitez donner accès à votre réseau privé.

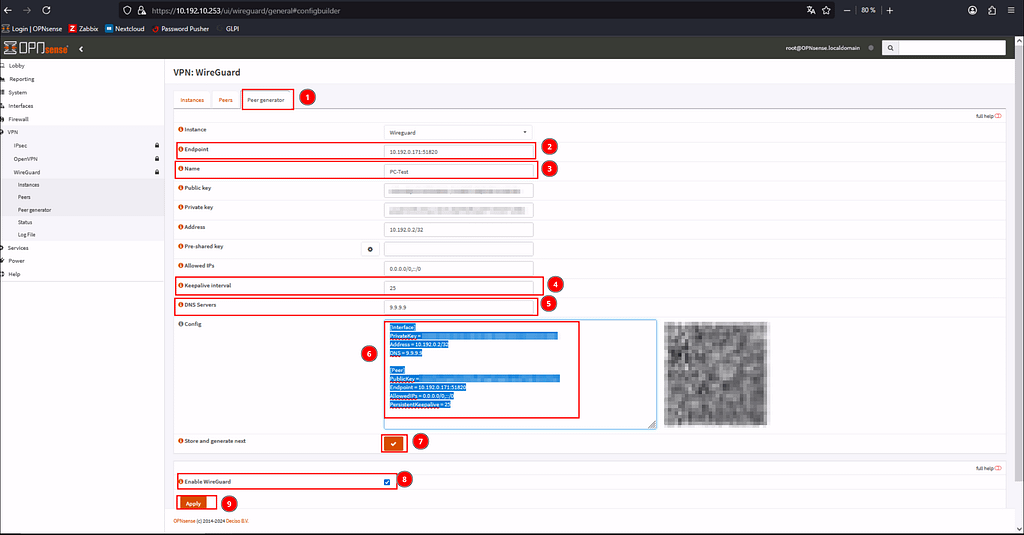

B. Génération de notre premier « Peer » pour configurer Wireguard sur notre client :

Pour générer un « Peer », rendez vous dans l’onglet « Peer Generator », ensuite, récupérez l’adresse IP de votre interface WAN copiée précédemment dans votre bloc-notes, elle sera à coller dans le champ « Endpoint » suivie de :51820 qui est le port d’écoute par défaut de Wireguard. Donnez un nom à ce peer de votre choix dans « Name », puis, dans le champ « Adress », une adresse IP devrait être ajoutée automatiquement selon l’adresse tunnel que vous avez défini dans votre première instance précédemment.

Définissez le « Keepalive » à 25 qui représente la durée de vie d’une connexion entre votre client et votre serveur via Wireguard. Dans DNS Server, mettez l’adresse IP 9.9.9.9 de Quad9 pour effectuer le test. Dans l’espace « Config », vous allez pouvoir copier-coller toute la configuration de votre peer pour l’intégrer à la configuration de votre PC et même pouvoir scanner le QR code pour automatiser la tâche de configuration côté client.

Cliquez sur le bouton contenant la coche pour enregistrer votre configuration de votre « Peer » et pensez à cocher la case « Enable WireGuard » et d’appliquer les modifications en cliquant sur « Apply ». :

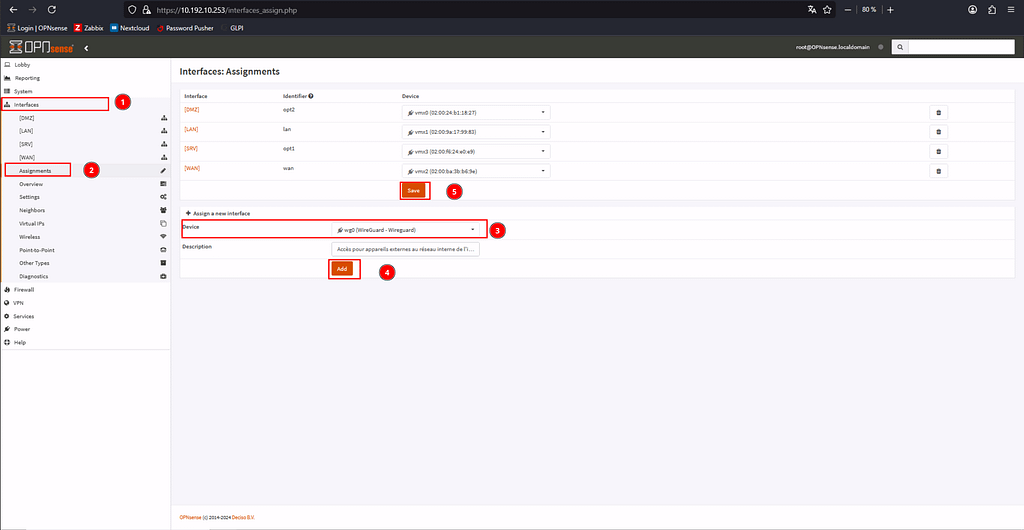

Accédez aux affectations des interfaces en cliquant sur le paramètre « Interfaces » et ensuite, cliquez sur le sous-paramètre « Assigments ». Ouvrez le menu déroulant des périphériques et choisissez l’interface WireGuard « wg0 » que vous venez de créer précédemment. Attribuez-lui la description que vous souhaitez, puis, cliquez sur le bouton « Add » , puis cliquez sur « Save » pour finaliser.

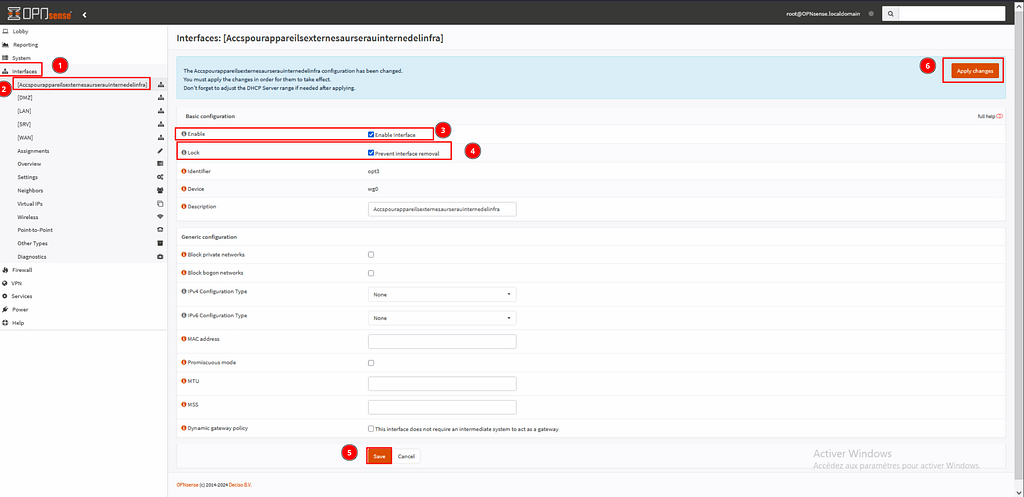

La nouvelle interface VPN WireGuard a été ajoutée. Cliquez dessus pour l’activer en cochant la case « Enable interface », puis cochez la case « Prevent interface removal ». Cliquez ensuite sur « Save », puis sur « Apply changes ».

C. Création de la règle de Pare-Feu

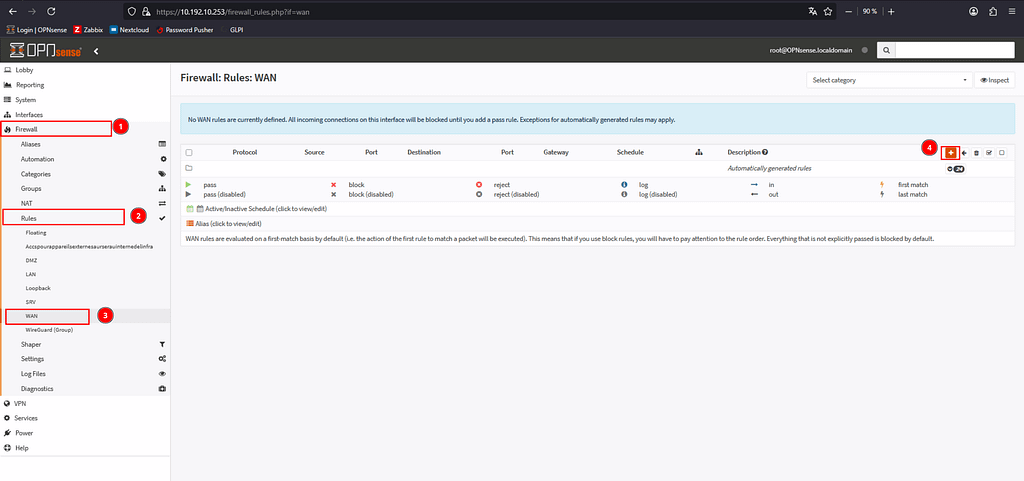

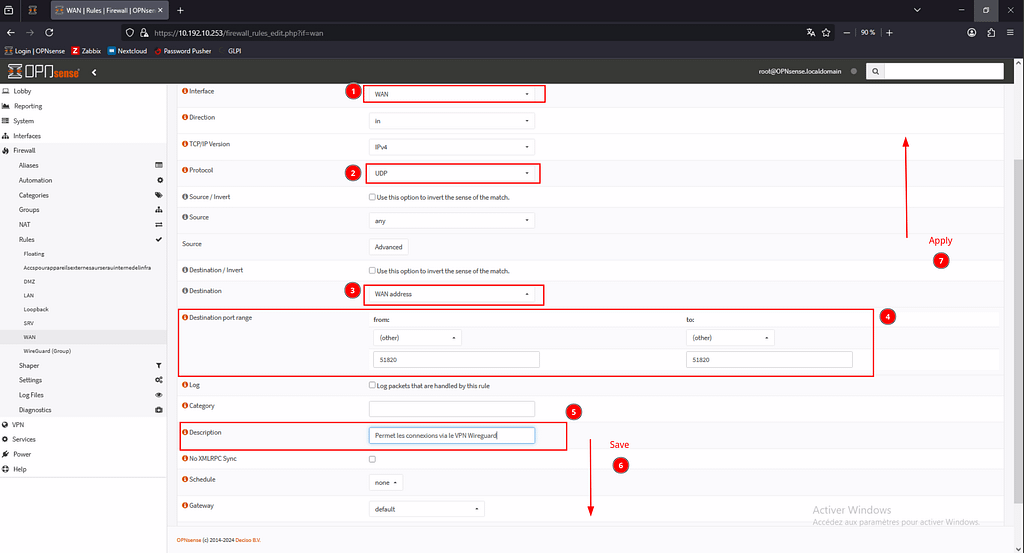

Allez dans le paramètre « Firewall » dans le menu latéral gauche d’OpnSense et cliquez sur le sous-paramètre « Rules » et sélectionnez votre interface WAN, ensuite, cliquez sur le petit bouton « + » pour créer une nouvelle règle.

Dans les options de votre règle de pare-feu, choisissez le protocole : UDP, l’adresse de destination sera l’adresse IP de votre interface WAN, pour le port de destination, cherchez « Other » dans le menu déroulant ce qui vous permettra de définir vous même le port d’écoute personnalisé « 51820 » de WireGuard, ajoutez une description à votre règle, aucun autre paramètre que je n’ai pas mentionné doit être modifié et doit être laissé par défaut, cliquez sur « Save » tout en bas de la page pour enregistrer votre règle et remontez tout en haut de la page pour cliquer sur « Apply », ce qui vous permettra d’appliquer votre règle.

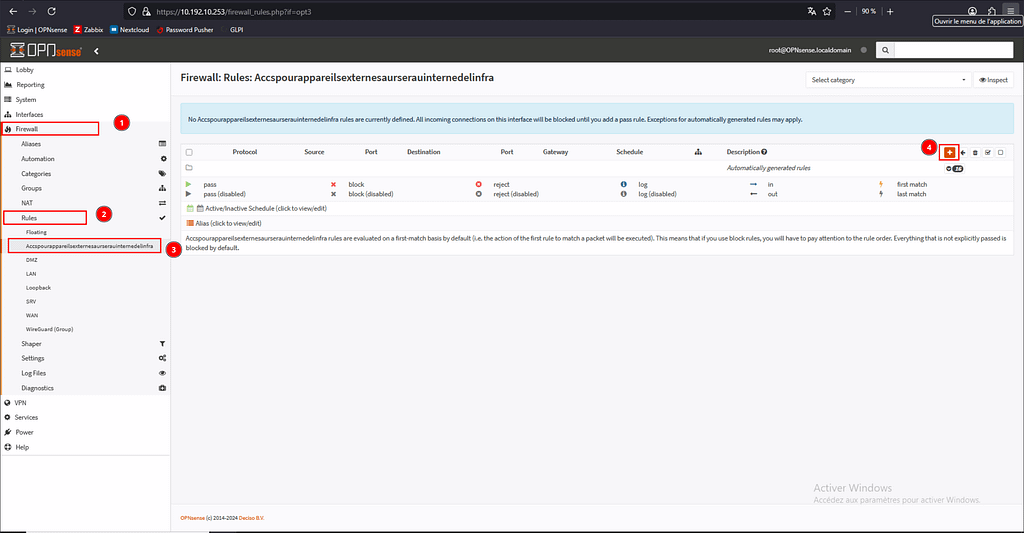

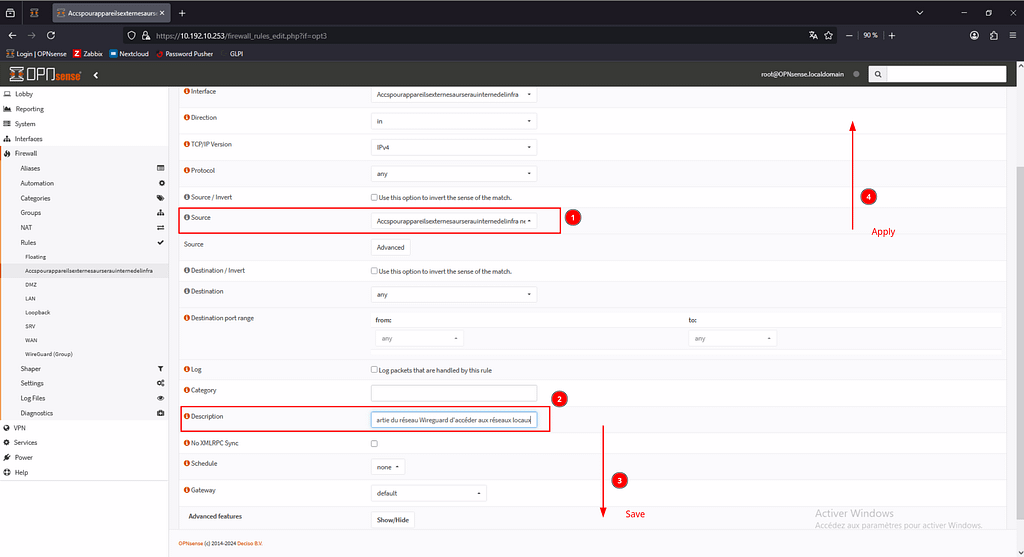

Allez de nouveau dans le paramètre « Firewall » dans le menu latéral gauche d’OpnSense et cliquez sur le sous-paramètre « Rules » et sélectionnez l’interface ayant pris comme nom la description renseignée lors de l’affectation de WireGuard « wg0 » précédemment, ensuite, cliquez sur le petit bouton « + » pour créer une nouvelle règle.

Dans les options de votre règle de pare-feu, dans « Source » mettez le réseau tout entier de votre interface Wireguard ( « description renseignée » net).

Ajoutez une description à votre règle, puis, cliquez sur « Save » tout en bas de la page pour enregistrer votre règle et remontez tout en haut de la page pour cliquer sur « Apply », ce qui vous permettra d’appliquer votre règle.

Section 2: Configuration de Wireguard côté client :

Vous allez pouvoir télécharger l’EXE de WireGuard sur votre PC client Windows depuis ce lien: https://download.wireguard.com/windows-client

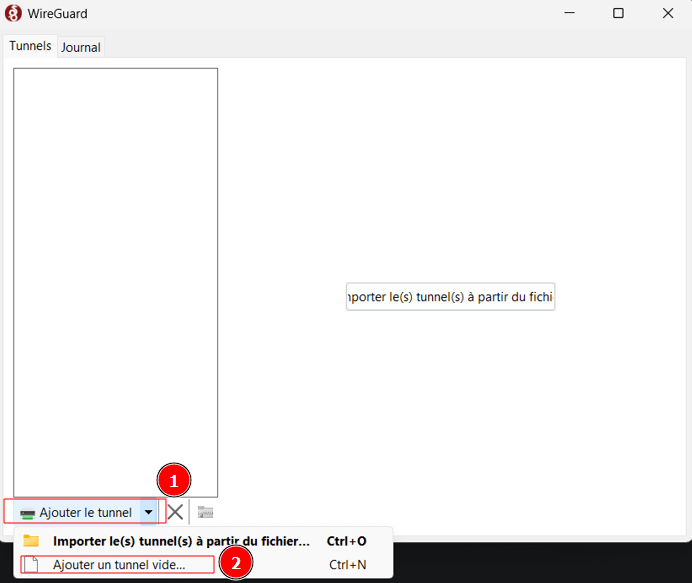

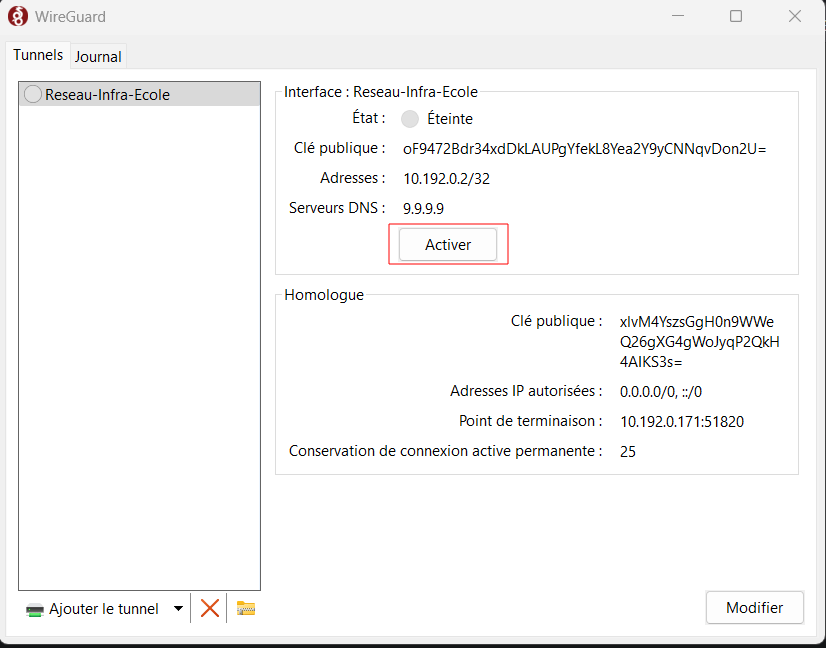

Une fois l’installation terminée sur votre poste, lancez Wireguard, sur la fenêtre principale de Wireguard, cliquez sur « Ajouter le tunnel », puis dépliez le menu déroulant avec la flèche à l’extrêmité droit du bouton et cliquez sur « Ajoutez un tunnel vide » et collez la configuration du « Peer » que vous aviez copié dans un bloc-notes précédemment :

Ensuite, cliquez sur « Activer » pour que la connexion du tunnel que vous venez de configurer soit active.

Laisser un commentaire