Date de la dernière modification de l’article:

Dans ce tutoriel, nous allons voir comment nous pouvons nous servir du logiciel Wireshark pour effectuer des analyses réseau et pouvoir obtenir des informations sur notre trafic.

Je vais pour cela vous présenter dans un premier temps Wireshark dans un contexte général puis dans un second temps dans un contexte de « Capture The Flag » que j’ai pu réaliser en passant par le site Root Me. Wireshark fonctionne en deux phases, premièrement, il y aura la phase de capture, deuxièmement, il y aura la phase d’analyse.

Section 1: Usage Général de Wireshark pour lancer une analyse :

A. Capture de paquets de données avec Wireshark

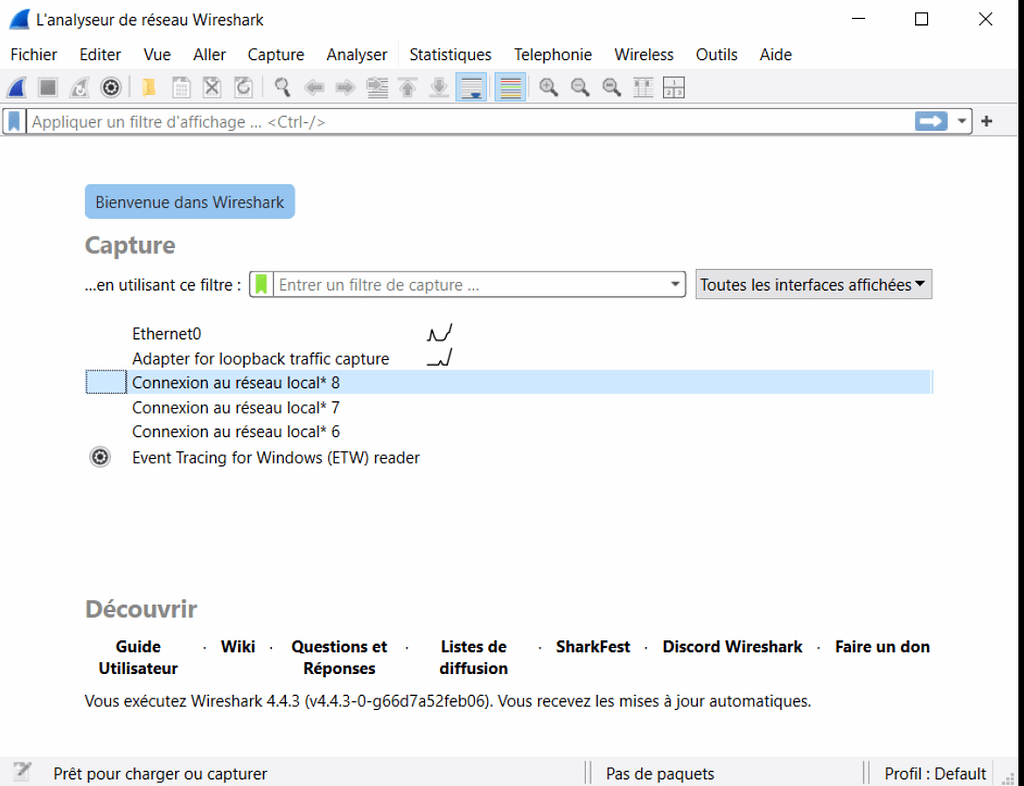

Lorsque vous lancez Wireshark, une interface s’affiche, listant toutes les connexions réseau disponibles pour la surveillance. Vous avez également accès à un champ de filtre de capture, qui vous permet de cibler uniquement le trafic réseau pertinent pour votre analyse.

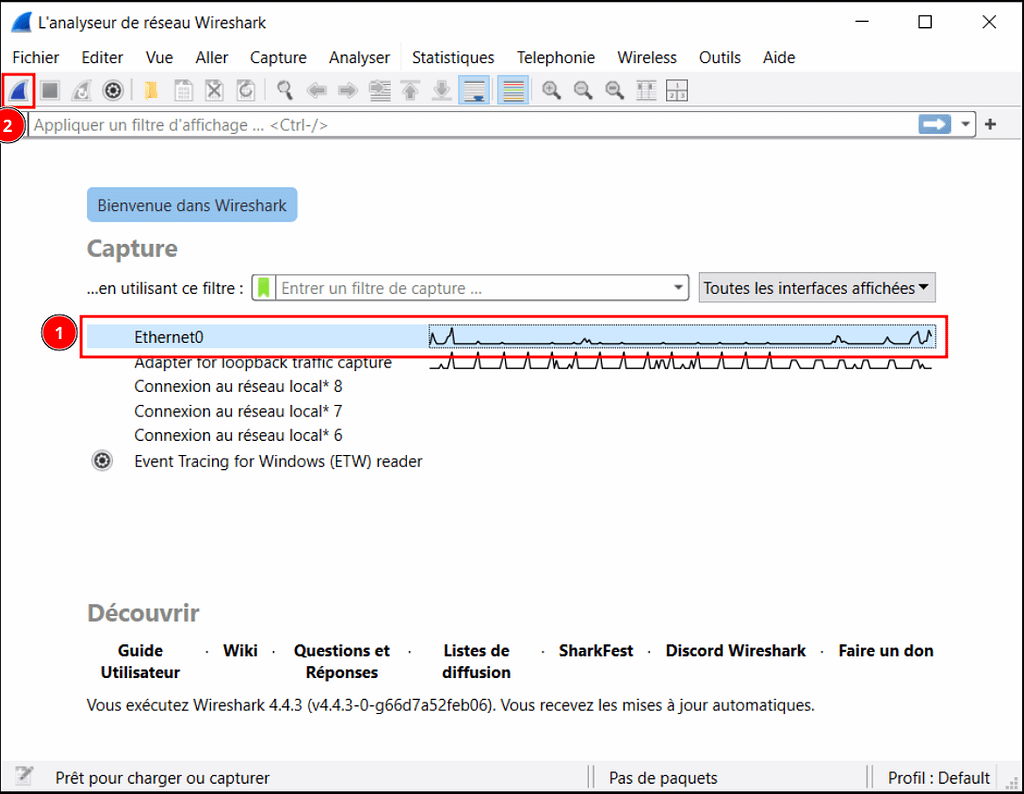

Vous avez la possibilité de sélectionner plusieurs interfaces en maintenant la touche Majuscule enfoncée. Après avoir choisi votre/vos interface(s) réseau, vous pouvez lancer la capture. Il existe plusieurs options à votre disposition. Cliquez sur le premier bouton de la barre d’outils, intitulé « Démarrer la capture de paquets », pour commencer.

Vous pouvez utiliser le raccourci « Ctrl + E ». Pendant la capture, Wireshark affichera en temps réel les paquets capturés.

Une fois que vous avez capturé tous les paquets nécessaires, utilisez les mêmes boutons ou options de menu pour arrêter l’opération. Il est conseillé de stopper la capture des paquets avant de commencer l’analyse.

B. Analyse de paquets de données avec Wireshark

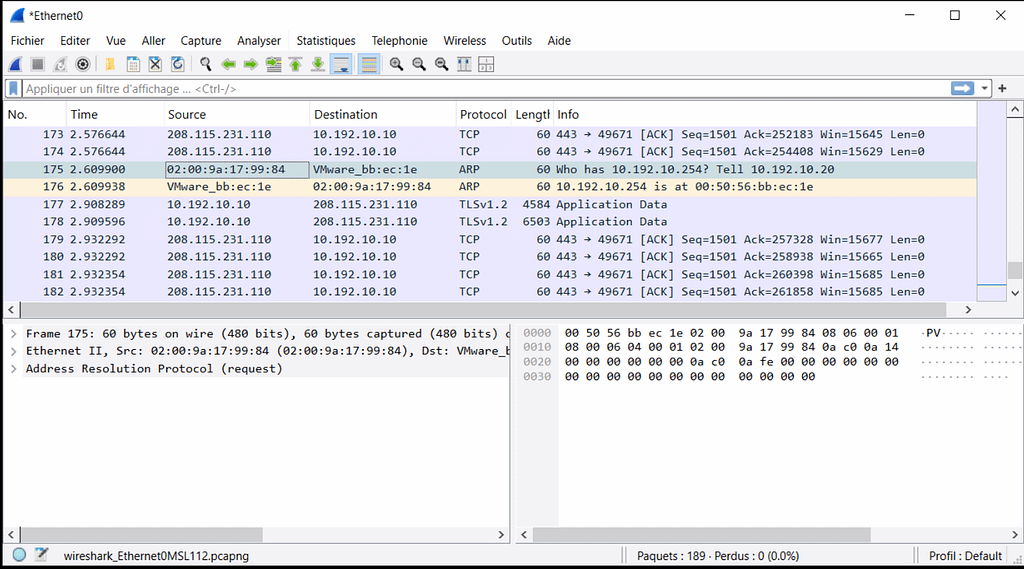

Wireshark dispose de trois panneaux qui permettent d’examiner les données des paquets capturés. Le panneau supérieur, appelé « Packet List », affiche l’ensemble des paquets capturés. En sélectionnant un paquet, les deux autres panneaux montrent des informations détaillées à son sujet. Il est aussi possible de voir si ce paquet appartient à une conversation. Voici une description des colonnes du panneau supérieur :

- No. : le numéro du paquet dans la capture. Une ligne verticale indique que le paquet fait partie d’une conversation.

- Time : indique le délai écoulé depuis le début de la capture jusqu’à l’arrivée du paquet. Cette valeur peut être modifiée dans les paramètres.

- Source : l’adresse IP du système ayant envoyé le paquet.

- Destination : l’adresse IP de la cible du paquet.

- Protocole : le type du paquet, comme TCP, DNS, DHCPv6 ou ARP.

- Length : la taille du paquet, exprimée en octets.

- Info : cette colonne donne des informations supplémentaires sur le paquet, qui varient selon le type.

Le panneau central, appelé « Packet Details », fournit des informations détaillées sur chaque paquet, adaptées à son type. Il est possible d’effectuer un clic droit pour créer des filtres basés sur le texte sélectionné dans ce panneau. Enfin, le panneau inférieur, « Packet Bytes », présente le paquet sous sa forme hexadécimale, exactement comme il a été capturé. Si vous examinez un paquet faisant partie d’une conversation, un clic droit permet de sélectionner « Follow » pour afficher uniquement les paquets appartenant à cette même conversation.

Section 2: Retrouvez le mot de passe de l’utilisateur dans cette capture réseau de session TELNET.

Le lien suivant vous permettra de pointer directement sur le CTF en question : https://www.root-me.org/fr/Challenges/Reseau/TELNET-authentification

Pour télécharger le contenu du challenge en .pcap :

Il faut prioriser les trames avec une plus grande longueur car cela signifie qu’il y a une quantité plus importantes de données et potentiellement des interactions plus nombreuses entre l’utilisateur et les serveurs ainsi il nous reste plus qu’à filtrer les trames utilisant le protocole telnet(car tout le contenu sera en clair) et ensuite retrouver une trame qui retourne dans Telnet>data: Password et ensuite il faudra regarder toujours dans data:

toutes les valeurs des trames telnet suivantes jusqu’à obtenir une suite de caractères Dans notre cas, le mot de passe en clair est fragmenté en plusieurs lettres :

- 1 ere trame après « Password : » : u

- 2 eme trame apres « Password : » : s

- 3 eme trame apres « Password : » : e

- 4 eme trame apres « Password : » : r

Nous obtenons si nous regroupons tous les caractères en un mot : user le mot de passe en clair est donc : user

Laisser un commentaire