Nous allons voir dans cet article comment nous pouvons nous servir de la fonctionnalité de base LDAP proposée dans les fonctionnalités de l’Active Directory pour permettre un renforcement de sécurité et une authentification SSL chiffrée grâce à une autorité de certification auto-signée et auto-générée via l’activation de la fonctionnalité LDAPS.

Date de dernière modification de l’article :

Section 1 : Installez le rôle « Services de Certificats Active Directory » via les rôles de gestion du serveur.

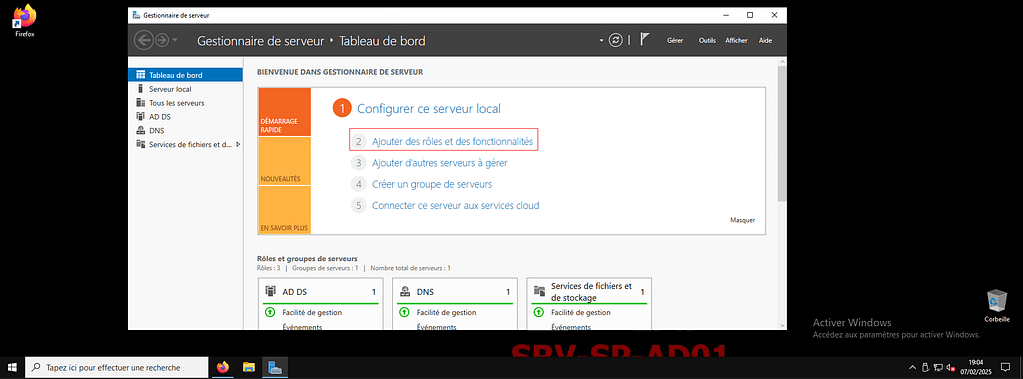

Vous allez pouvoir vous rendre sur le tableau de bord du gestionnaire de serveurs et cliquer sur « Ajouter des rôles et des fonctionnalités » :

Ignorez l’étape « Avant de commencer » et continuez en laissant le type d’installation sélectionné sur « Installation basée sur un rôle ou une fonctionnalité ».

Choisissez votre serveur local, qui est généralement l’option par défaut.

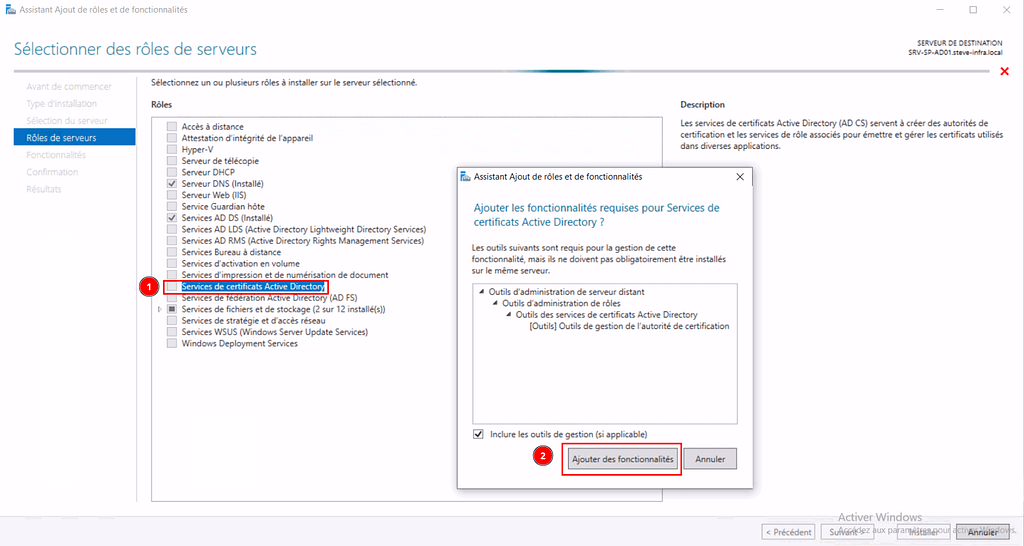

Cette étape est essentielle dans l’installation du rôle, car il est nécessaire de cocher « Services de Certificats Active Directory » dans la liste. Une nouvelle fenêtre s’affichera pour vous proposer d’installer les outils de gestion. Acceptez en cliquant sur « Ajouter les Fonctionnalités », puis cliquez sur « Suivant ».

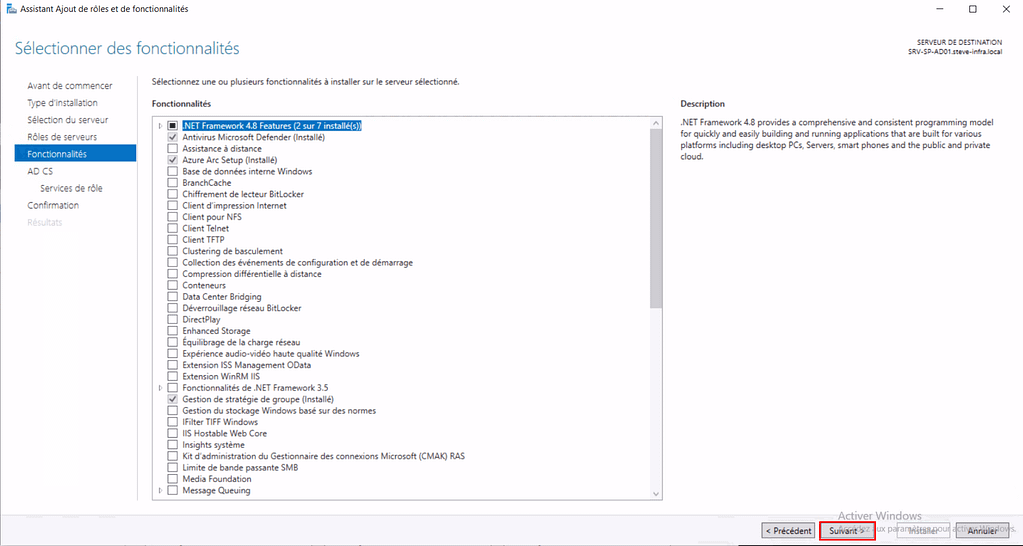

Ne choisissez rien dans la liste des fonctionnalités et cliquez sur le bouton Suivant .

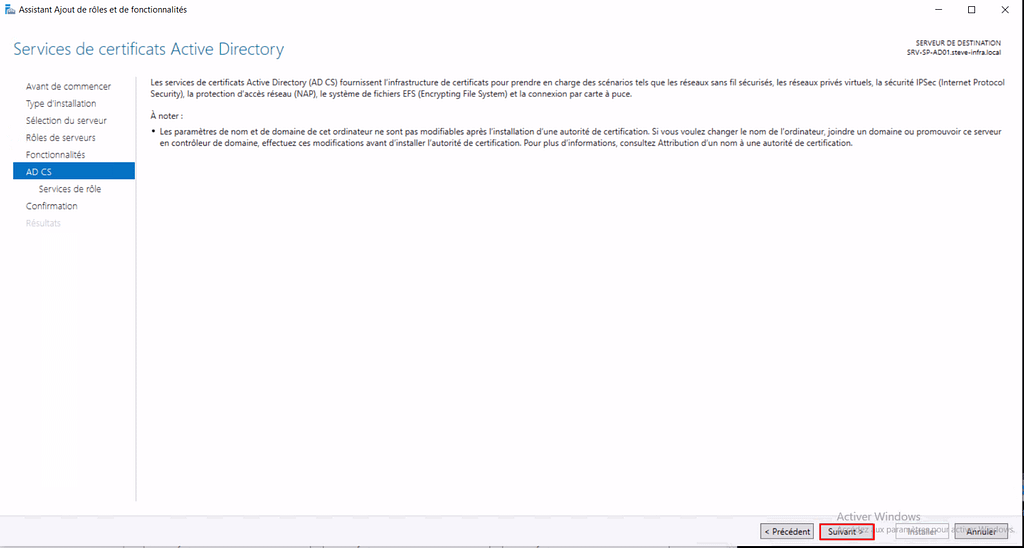

Dans Active Directory Certificate Services (AD CS), ne choisissez rien et cliquez sur le bouton Suivant .

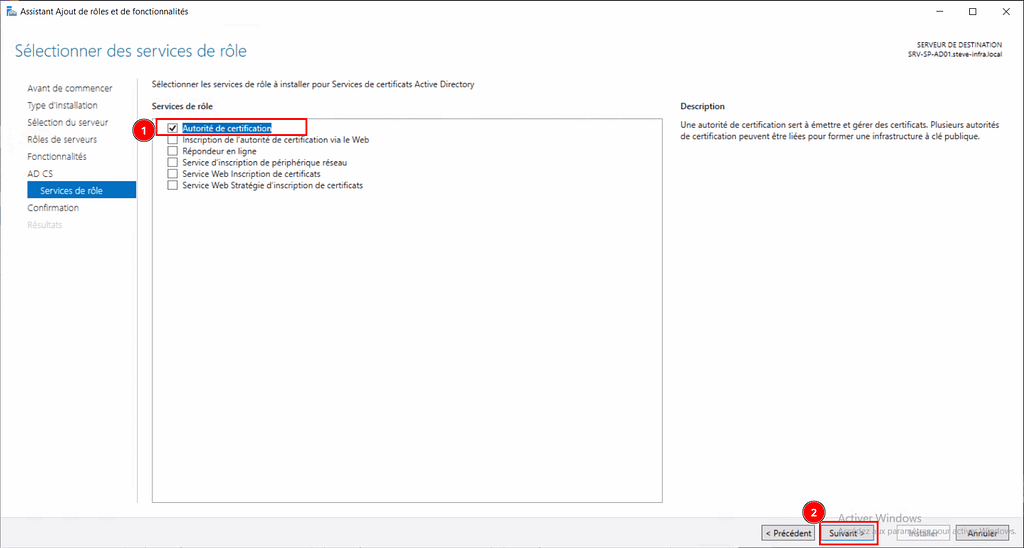

Cochez « Autorité de Certification » à partir de la liste des rôles et cliquez sur le bouton Suivant.

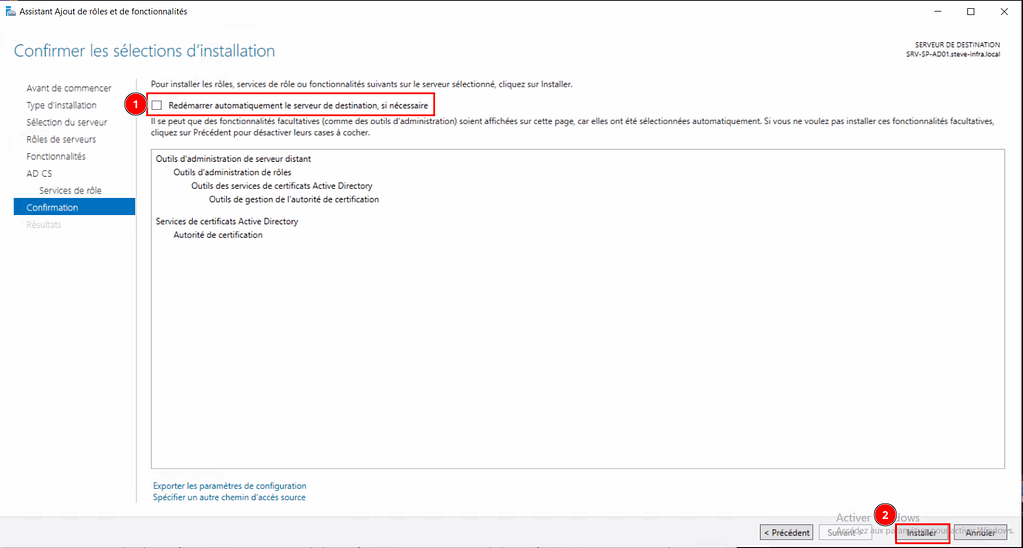

Cochez la case pour redémarrer automatiquement une fois la fonctionnalité installée si vous le désirez, puis cliquez sur Installer.

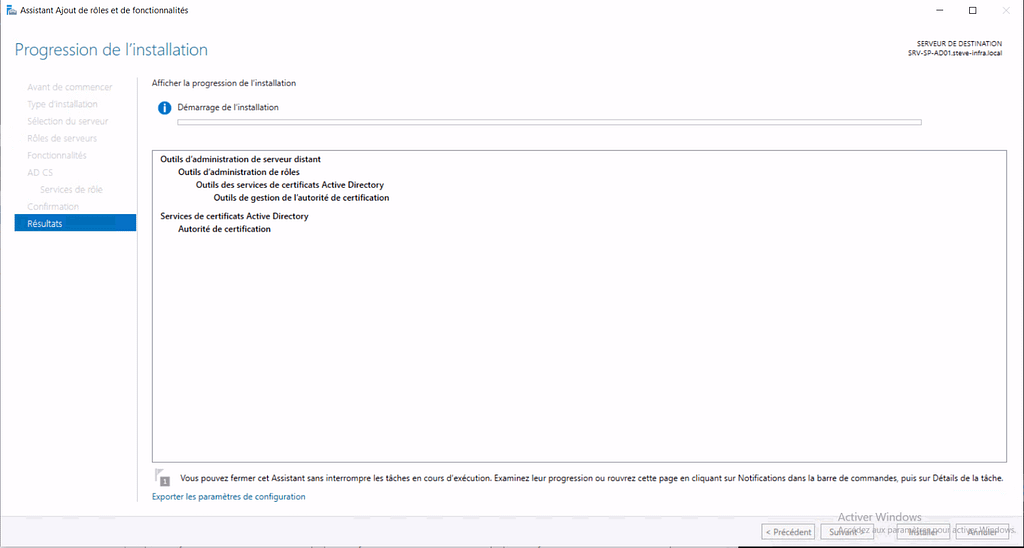

Patientez quelques minutes que la fonctionnalité s’installe pour passer à la configuration post-installation.

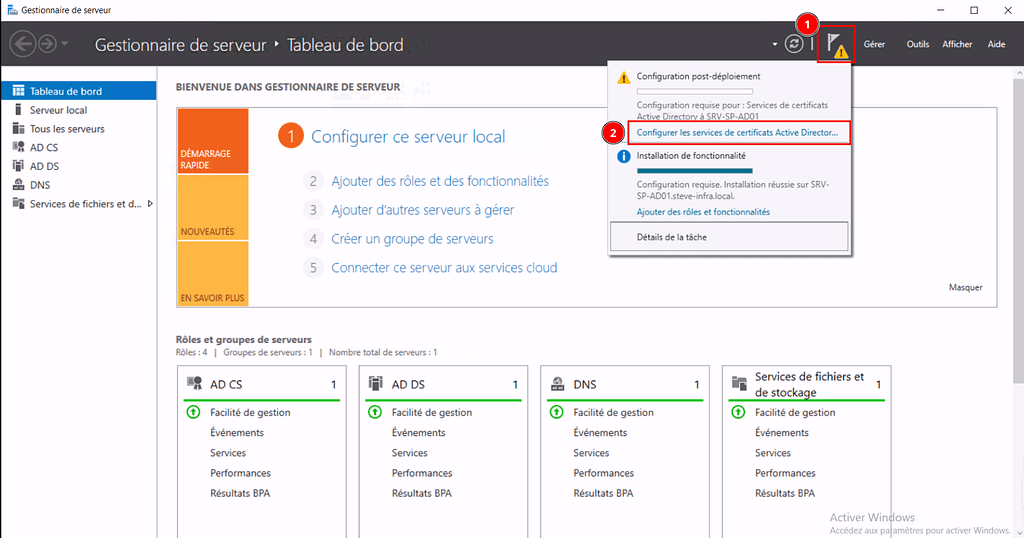

Fermez la fenêtre de l’assistant d’ajout de rôles et de fonctionnalités, puis sur votre Gestionnaire de Serveurs, allez sur le drapeau blanc en haut à droite, dans le menu déroulant, cliquez sur « Configurer les services de certificats Active Directory ».

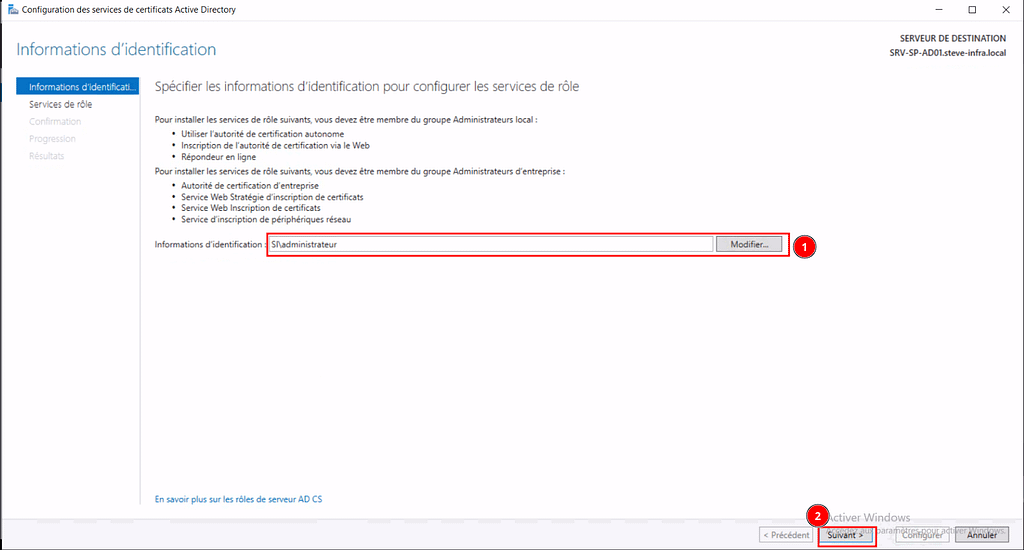

Nous pouvons utiliser l’utilisateur Administrateur actuellement connecté pour configurer le certificat d’authentification car il appartient au groupe des administrateurs locaux ou si vous préférez, vous pouvez également le faire sur un autre utilisateur de votre AD faisant partie du groupe des administrateurs locaux . Une fois l’utilisateur spécifié, cliquez sur le bouton Suivant .

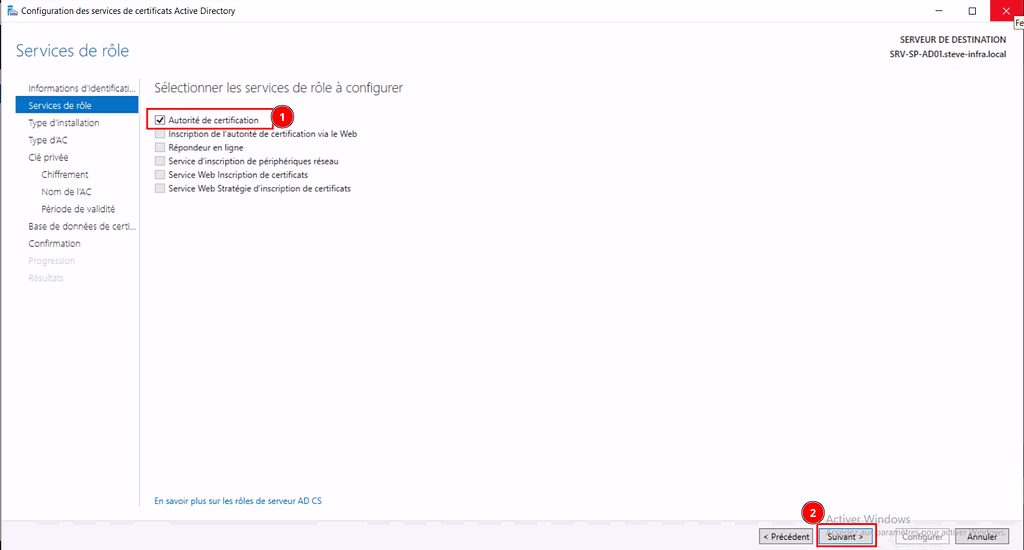

Cochez l’autorité de certification à partir de la liste des rôles et cliquez sur le bouton Suivant .

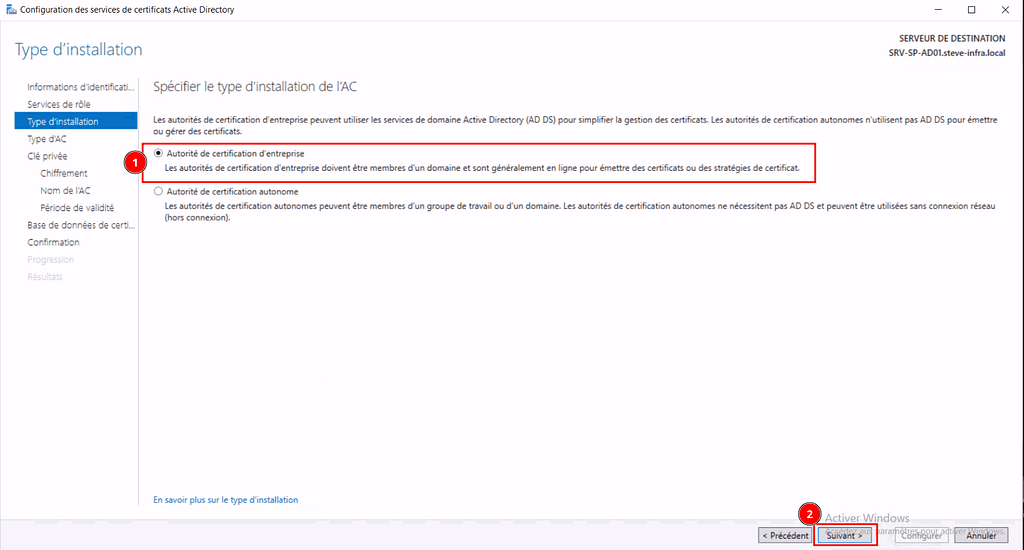

Choisissez l’option « Autorité de Certification Enterprise » et cliquez sur Suivant .

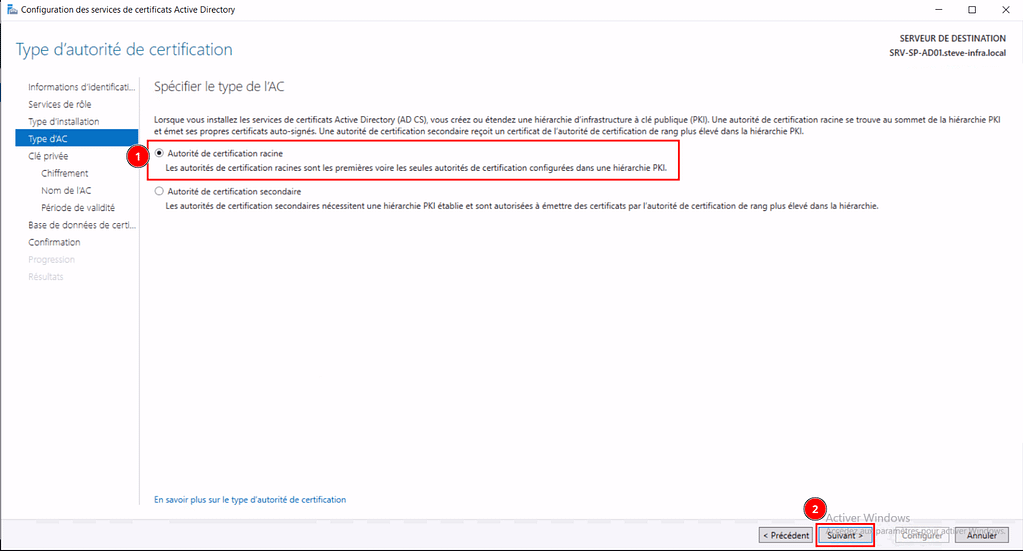

Choisissez l’option « Autorité de Certification Racine » et cliquez sur le bouton Suivant .

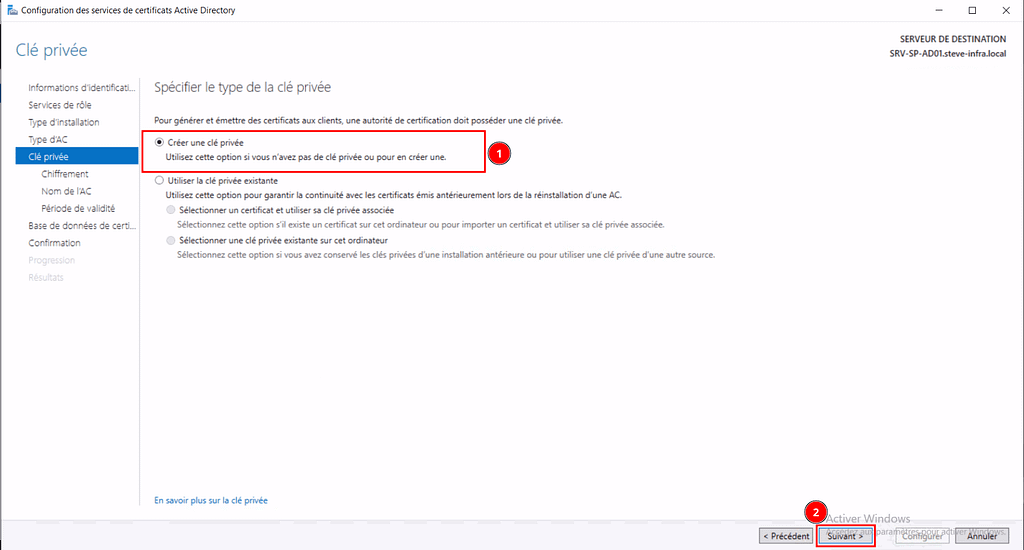

Choisissez l’option « Créer une Clé Privée » et cliquez sur le bouton Suivant .

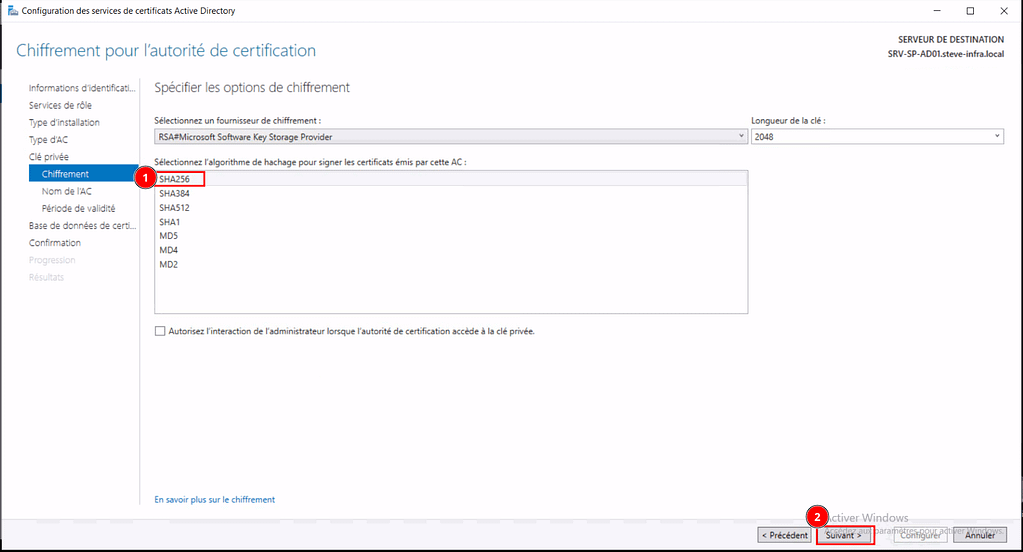

Choisissez Sha256, comme algorithme de hachage, ce type de chiffrement sera amplement suffisant et cliquez sur Suivant.

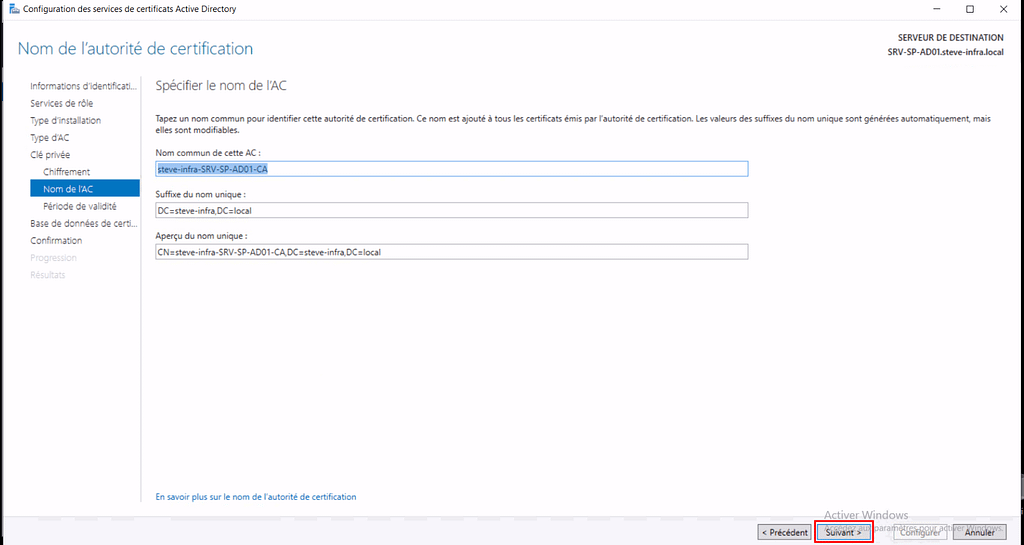

Vous pouvez garder les valeurs par défaut, cliquez sur le bouton Suivant.

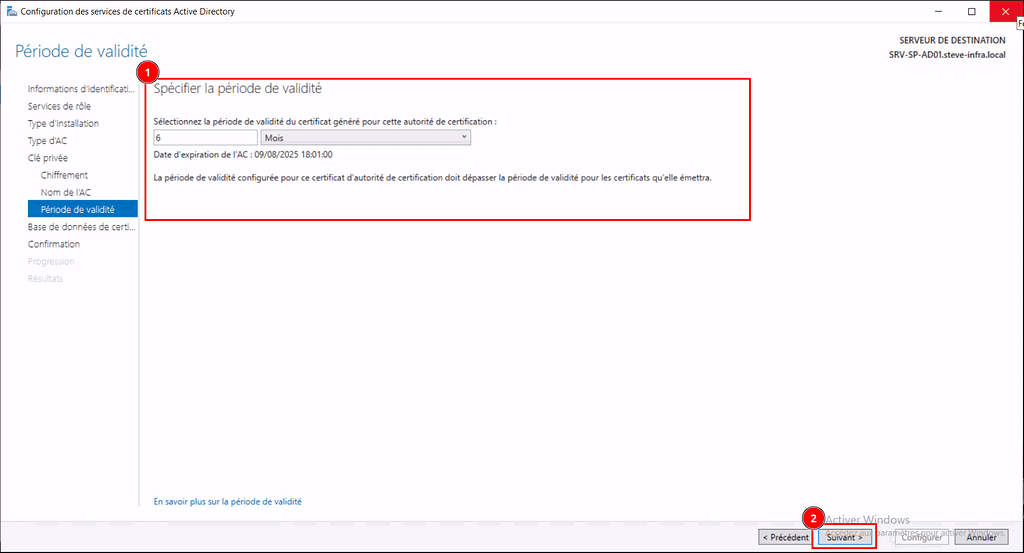

Spécifiez la validité du certificat (Je vous recommande de mettre au moins 6 mois ) et cliquez sur le bouton Suivant.

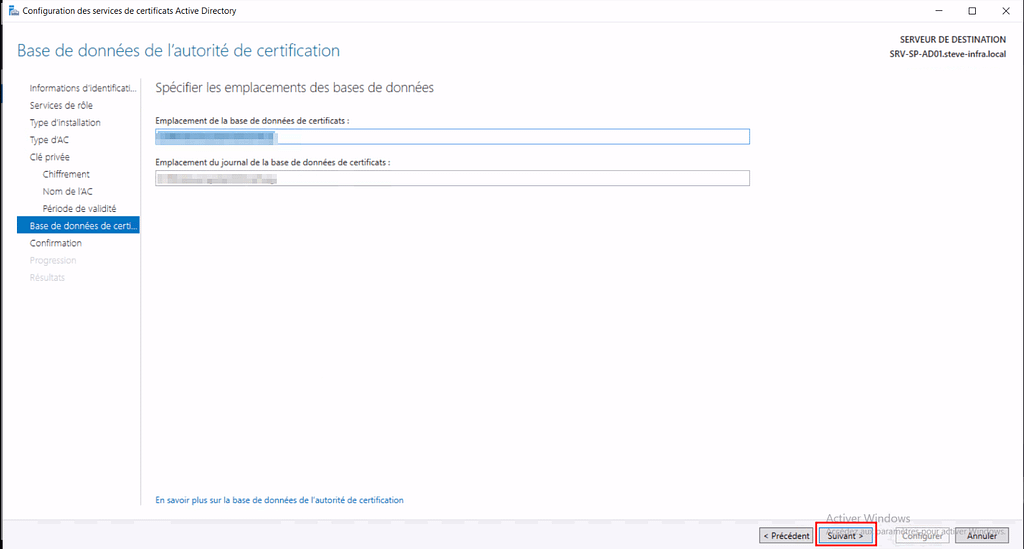

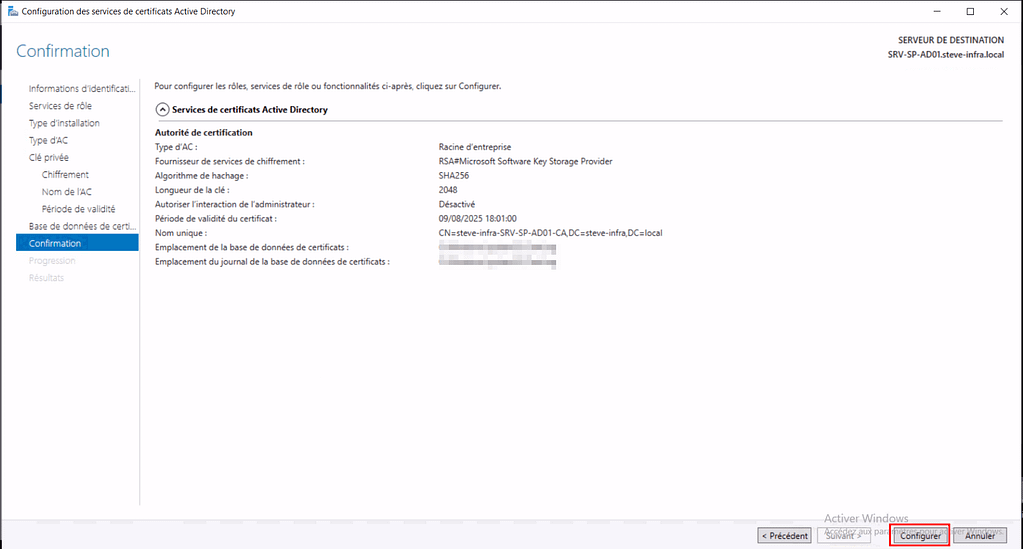

Vous pouvez garder l’emplacement de la base de données par défaut et cliquez sur Suivant.

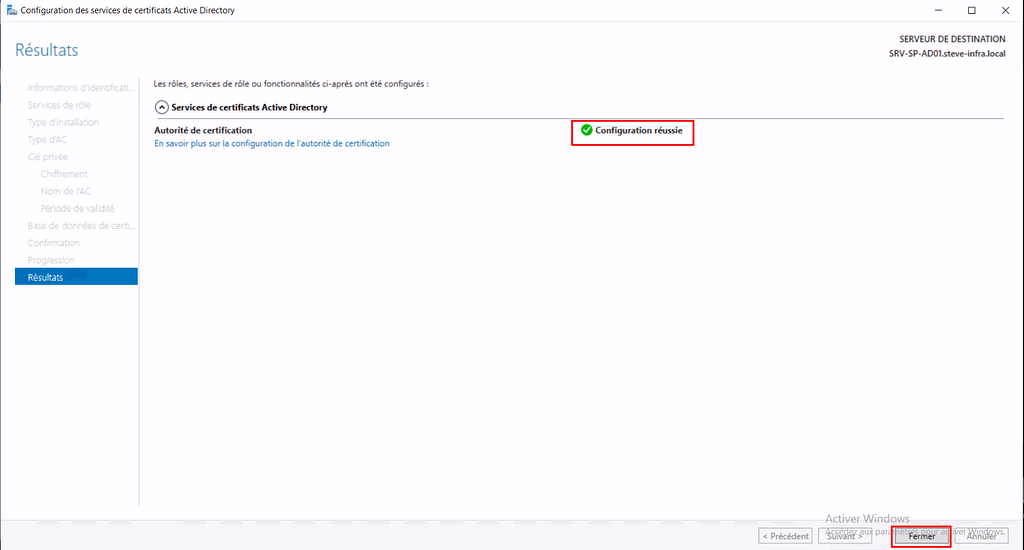

Vous aurez un résumé de toutes les options que vous avez choisi pour l’installation de la fonctionnalité de certification de l’Active Directory, cliquez sur le bouton « Configurer » pour confirmer vos choix.

Une fois que la configuration est réussie, cliquez sur le bouton « Fermer« .

Section 2 : Création d’un modèle de certificat.

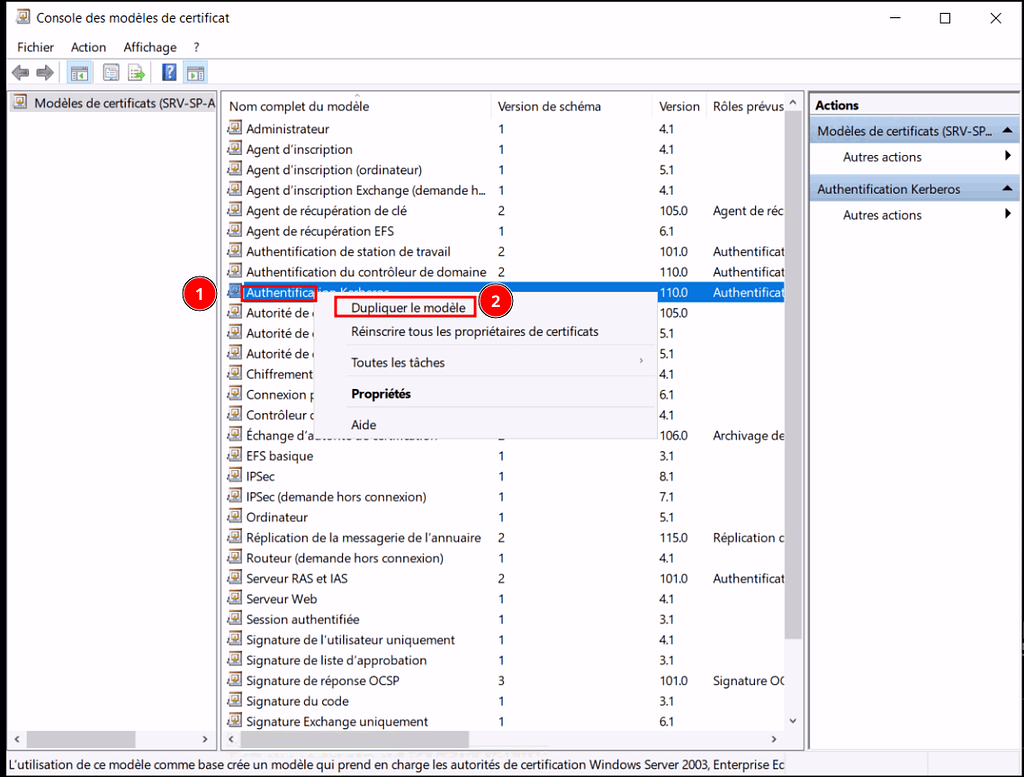

Accédez à la petite fenêtre « Exécuter » avec Win+ R et exécutez la commande « Certtmpl.msc« .

Ensuite, cherchez le modèle de certificat se nommant » Authentification Kerberos » puis, cliquez avec le bouton droit sur l’authentification Kerberos , puis sélectionnez « Dupliquer le modèle » .

Les propriétés du nouveau modèle apparaîtront. Configurez les paramètres en fonction de vos exigences. Accédez à l’ onglet « Général » et cochez « Publier le certificat dans Active Directory », faites OK pour valider et enregistrer les modifications.

Accédez à l’onglet « Traitement de la demande » et activez l’option «Autoriser l’Exportation de la Clé Privée« , faites OK pour valider et enregistrer les modifications.

Accédez à l’ onglet « Nom du sujet » et vérifiez que le format de nom de sujet soit coché en « nom DNS » et cliquez sur le bouton OK pour valider les modifications.

Dans la barre de recherche Windows, tapez -> Autorité de certification et lancez l’application.

Section 3: Modèle d’émission de certificat.

cliquez avec le bouton droit sur « Modèles de certificat » et sélectionnez le nouveau modèle de certificat à délivrer .

Maintenant, sélectionnez votre modèle de certificat récemment créé et cliquez sur le bouton OK.

Demandez un nouveau certificat pour le modèle de certificat créé

- Accédez à la fenêtre « Exécuter » avec Win+ R -> MMC -> Fichier -> Ajouter / Supprimer des composants logiciels enfichables . Sélectionnez Certificats , puis cliquez sur le bouton Ajouter , puis cliquez sur le bouton OK.

Sélectionnez l’option « Un compte d’ordinateur » et cliquez sur le bouton Suivant

Sélectionnez l’option de « l’ordinateur local » et cliquez sur le bouton Terminer.

Maintenant, déroulez « Certificats (Ordinateur Local) » -> Personnel -> cliquez avec le bouton droit su Certificats. Sélectionnez « Toutes les Tâches » et cliquez sur « Demande de Nouveau Certificat ».

Cliquez sur le bouton Suivant.

Cliquez sur le bouton Suivant.

Sélectionnez votre certificat et cliquez sur le bouton « Inscription ».

Cliquez sur le bouton Terminer.

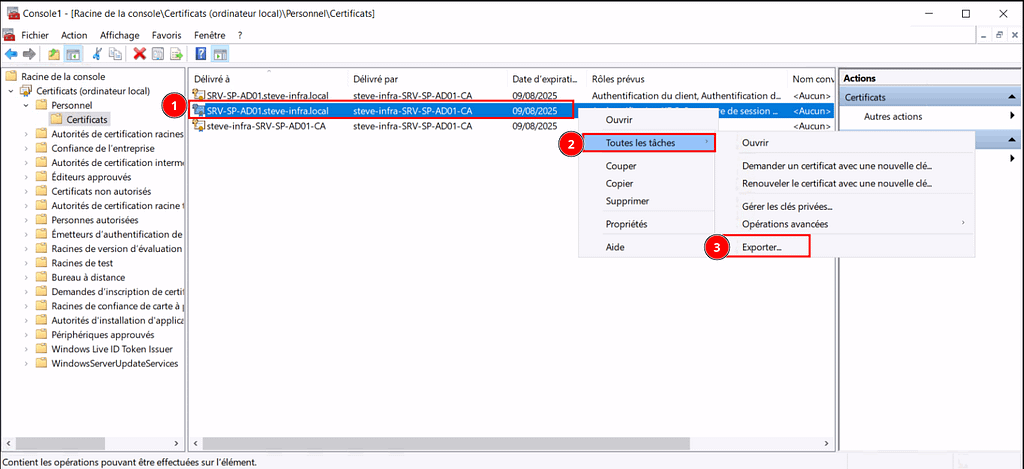

Section 4: Exportation du certificat créé.

Faites un clic droit sur un certificat récemment généré et sélectionnez Toutes les tâches -> Exporter .

Cliquez sur le bouton Suivant.

Sélectionnez « Non, ne pas exporter la clé privée » et cliquez sur le bouton Suivant.

Choisissez le format de fichier « X .509 encodé en base 64 » et cliquez sur Suivant.

Exportez le « .Cer » vers le chemin de fichiers que vous souhaitez en faisant « Parcourir », donnez lui un nom, faites Enregistrer et cliquez sur Suivant .

Vous aurez un résumé des options choisies pour l’exportation de votre certificat. Cliquez sur le bouton Terminer pour terminer l’exportation du certificat, puis OK dans la boite de dialogue qui vous informera du succès de l’exportation.

Section 5: Configuration de LDAPS sur le serveur côté client.

Conversion et installation du certificat avec OpenSSL :

Pour convertir un certificat du format .cer au format .pem, utilisez OpenSSL.

Pour Windows :

Si vous n’avez pas encore OpenSSL, vous pouvez le télécharger ici : http://gnuwin32.sourceforge.net/packages/opensensl.htm.

Copiez le fichier de certificat généré à l’étape précédente pour le service de votre choix de votre machine distante. ( Un article arrivera prochainement pour réaliser la partie cliente avec un cas concret sur le service Nextcloud).

Ouvrez un terminal PowerShell et exécutez la commande suivante :

#Vérifie que openssl soit bien installé

openssl version

# Cette commande génère un fichier de certificat au format utilisable par la bibliothèque cliente OpenLDAP.

C:\openssl\openssl x509 -in nomdevotrecertificat.cer -out nomdevotrecertificat.pemPlacez le fichier .pem créé dans un répertoire de votre choix (par exemple, C:\openldap\sysconf, qui existe déjà par défaut).

Ajoutez la ligne suivante à votre fichier ldap.conf :

# Cette directive permet à la bibliothèque cliente OpenLDAP de localiser le certificat lors de la connexion initiale.

TLS_CACERT C:\openldap\sysconf\nomdevotrecertificat.pemPour Linux :

Exécutez la commande suivante pour installer OpenSSL :

Pour Ubuntu :

sudo apt install openssl

Pour RHEL / CentOS :

yum install opensslCopiez le fichier de certificat généré à l’étape précédente pour le service de votre choix de votre machine distante.

#Vérifie que openssl soit bien installé

openssl version

# Cette commande génère un fichier de certificat au format utilisable par la bibliothèque cliente OpenLDAP.

/openssl x509 -in nomdevotrecertificat.cer -out nomdevotrecertificat.pem

Placez le fichier .pem généré dans un répertoire de votre choix (par exemple, /etc/openldap/, qui existe déjà).

Ajoutez la ligne suivante à votre fichier ldap.conf :

# Cette directive permet à la bibliothèque cliente OpenLDAP de localiser le certificat lors de la connexion initiale.

TLS_CACERT /etc/openldap/nomdevotrecertificat.pem

Section 6: Test de la connexion de votre LDAPS

Pour Linux:

# ZZ: Démarre TLS (pour LDAPS)

# H: IP / Hostname d'Active Directory Server

# D: BindDn ou nom principal de l'utilisateur

# W: Mot de passe (à fournir de manière interactive)

# B: Base DN pour la recherche (où dans l'arbre LDAP pour commencer à

# chercher)

ldapsearch -ZZ -h ad_host.exemple.com -D some_user@EXEMPLE.COM -W -b OU=users,DC=EXEMPLE,DC=COM dnPour Windows [Rôle requis: Admin]:

Nous allons utiliser « ldp.exe » qui est un outil graphique de Microsoft qui permet de tester les connexions LDAP, y compris LDAPS. Voici comment l’utiliser

Allez chercher l’executable dans la barre de recherche windows :

Ensuite, dans Ldp.exe, allez dans Connexion > Se connecter :

- Dans la fenêtre Se connecter, entrez l’adresse de votre serveur LDAP et le port

636(par défaut pour LDAPS).- Exemple :

votre_serveur_ldappour le nom du serveur ouxxx.xxx.xxx.xxxpour l’IP. - Port :

636.

- Exemple :

- Cochez la case SSL (pour activer LDAPS).

Cliquez sur OK. Si la connexion réussit, vous verrez des informations sur la connexion LDAPS. Cela signifie que LDAPS fonctionne correctement.Si la connexion échoue, vous aurez un message d’erreur qui peut vous aider à diagnostiquer le problème (par exemple, un problème de certificat ou de port bloqué).

En résumé

La configuration LDAPS côté client implique donc de :

- Exporter le certificat SSL/TLS du serveur Active Directory.

- Convertir et installer ce certificat sur le client.

- Configurer le client LDAP pour utiliser LDAPS et spécifier le certificat.

- Tester la connexion pour vérifier que tout fonctionne correctement.

Cela garantit une communication sécurisée entre le client et le serveur Active Directory via LDAPS.

Article associé :

Laisser un commentaire