Date de la dernière modification de l’article:

Nous allons voir dans cette documentation comment configurer notre première règle de NAT sur notre interface LAN pour lui permettre un accès réseau filtré uniquement sur les ports HTTP/HTTPS, la configuration d’une règle sur une interface de notre choix ainsi que la création d’aliases pour définir des noms à une IP, range d’ip ou nom à un port, range de ports pour les réinvoquer ensuite dans nos règles.

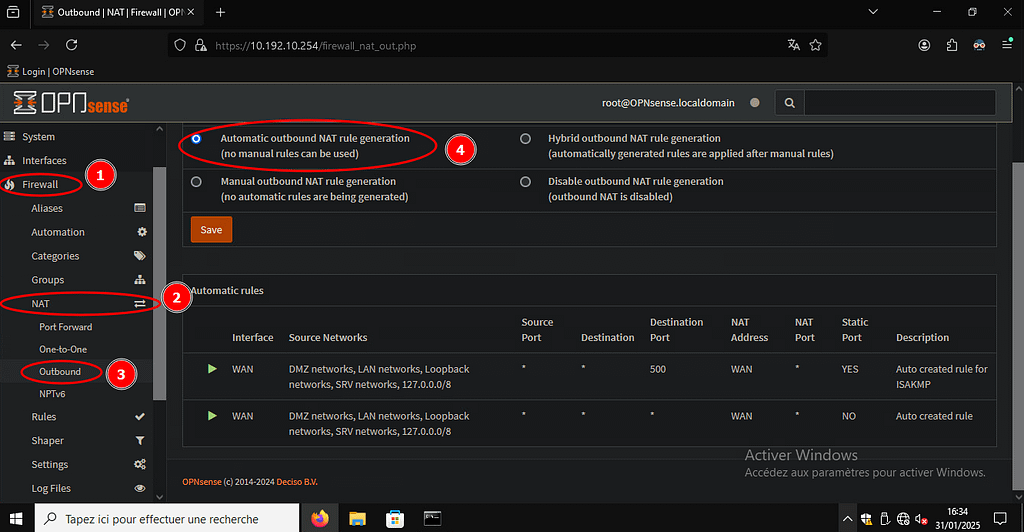

Après vous être connecté à votre interface d’administration d’OpnSense, dirigez-vous vers la configuration du NAT. Pour ce faire, allez dans : Firewall > NAT > Outbound. Vous y trouverez deux options : soit utiliser les règles de NAT sortantes automatiques (mode par défaut), soit définir manuellement vos règles.

Sélectionnez le mode automatique en choisissant l’option « Automatic outbound NAT » et cliquez sur « Save » (normalement, cette configuration est déjà activée par défaut). En mode automatique, OPNsense génère automatiquement une règle de NAT pour chaque réseau que vous avez. Nous voulons surtout qu’il y ait une règle de NAT sur notre interface WAN qui va permettre à tous les appareils du réseau privé du LAN de sortir de ce réseau privé pour accéder à internet via le réseau public de l’interface WAN qui attribuera des adresses IP DHCP publiques de manière dynamique.

Actuellement, tous les ordinateurs du réseau LAN virtuel « 10.192.10.254/24 » n’ont aucun accès à Internet. Cependant, notre objectif est de restreindre l’accès au WAN aux ordinateurs du LAN en ne permettant que les protocoles HTTP, HTTPS et DNS via l’interface LAN du pare-feu.

Laisser un commentaire